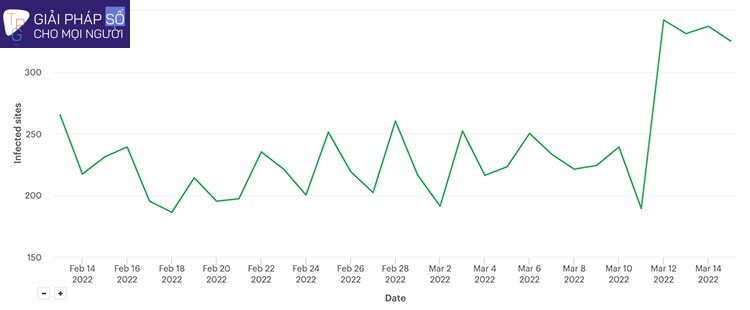

Hôm qua, ngày 15 tháng 3 năm 2022, nhóm Phản ứng sự cố từ Wordfence đã phát ra cảnh báo về việc đang xuất hiện ngày càng nhiều website WordPress bị nhiễm mã độc, có nguồn gốc từ các dịch vụ hosting của GoDaddy bao gồm: MediaTemple, tsoHost, 123Reg, Domain Factory, Heart Internet, và Host Europe Managed WordPress. Những website có vẻ bị nhiễm cùng một loại backdoor cho phép thêm các đoạn mã độc vào file wp-config. Trong số 298 trang web vừa phát hiện bị nhiễm mã độc trong vòng 5 ngày trở lại đây, tính từ ngày 11 tháng 3 thì có tới 281 trang web đặt tại GoDaddy.

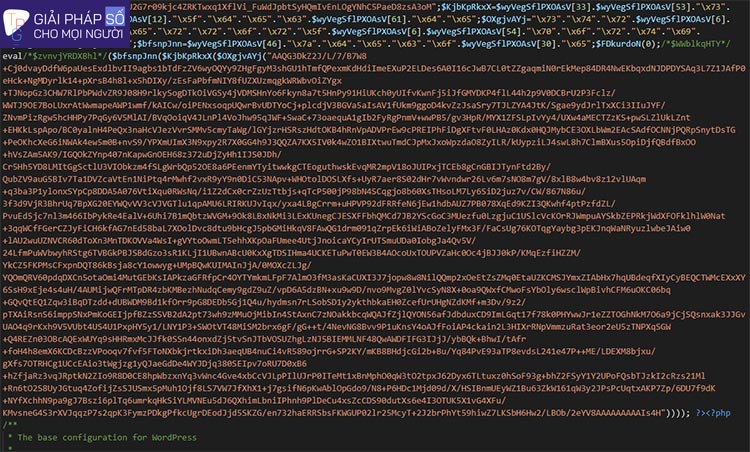

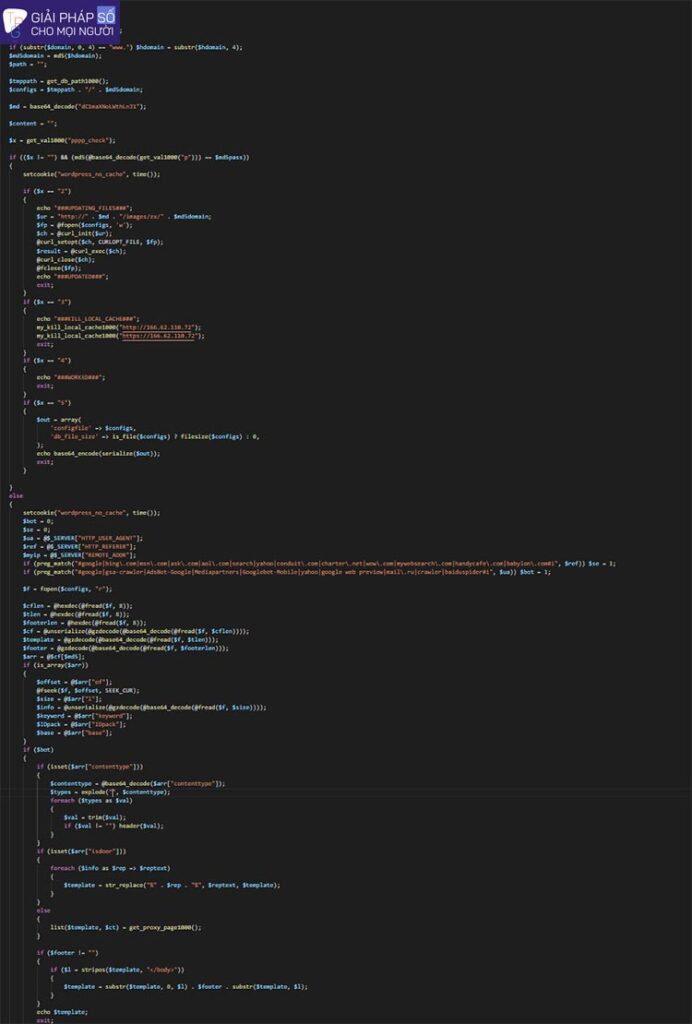

Nhóm này cũng cho biết họ bắt đầu nhận ra sự xuất hiện ngày càng nhiều các trang web bị nhiễm mã độc từ hôm 11 tháng 3. Và họ cho biết loại backdoor này không mới và đã xuất hiện từ khoảng 2015; nó tạo ra các kết quả tìm kiếm rác trên Google bao gồm thay đổi mã nguồn trang web bị nhiễm. Đoạn mã chính mở ra “cửa hậu” được thêm vào phần đầu của tệp wp-config với cấu trúc kiểu như dưới đây:

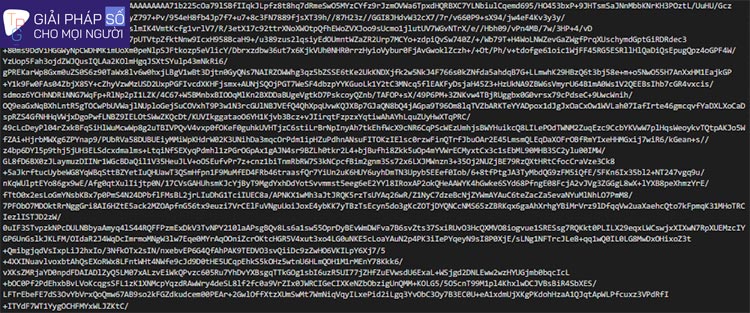

Sau khi decode thì đoạn mã độc backdoor sẽ như bên dưới:

Còn nữa

Cơ Chế Hoạt Động

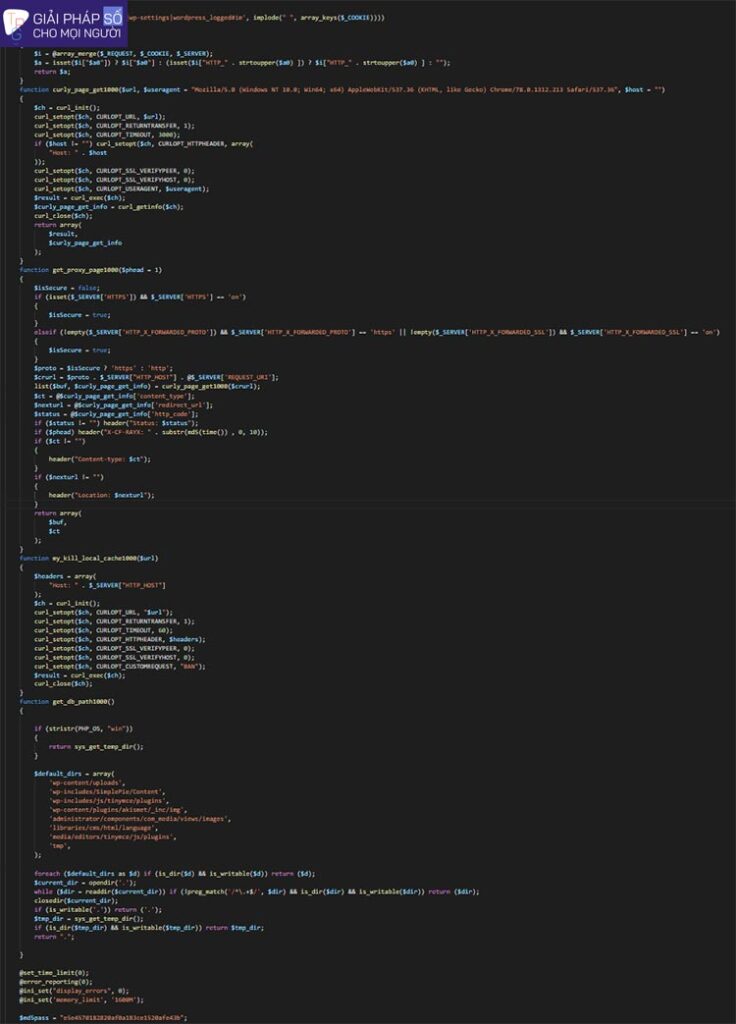

Khi có một yêu cầu mã hóa cookie dưới dạng base64 được gửi cho trang web, mã độc sẽ tự động tải một mẩu link rác từ tên miền chỉ huy (TMCH), trong trường hợp này là t-fish-ka[.]ru. Link này được lưu dưới dạng một tệp mã hóa với tên được đặt từ mã MD5 của tên miền website bị nhiễm. Ví dụ, tệp mã hóa sẽ là 8c14bd67a49c34807b57202eb549e461 nếu tên miền website bị nhiễm là ‘examplesite.com’.

Trong khi TMCH có đuôi từ Nga, không có dấu hiệu nào chó thấy chiến dịch tấn công này vì mục đích chính trị hay có liên quan đến xung đột Nga – Ukraine. Hiện nay nếu truy cập vào tên miền trên sẽ chỉ thấy nội dung là “trang trắng”. Có điều trước đây nó là một website có Nội dung người lớn nên mục đích ban đầu rất có thể là để làm tiếp thị liên kết.

File mã hóa mà backdoor tải về và lưu trữ trên trang web bị nhiễm chứa nội dung định dạng giao diện nhưng lại được gắn link rác liên quan đến dược phẩm. Link rác được cài đặt để hiển thị mỗi khi có lượt truy cập bất kỳ vào trang web bị nhiễm.

Đoạn mã sẽ có dạng như sau đây:

Hiện nhóm Wordfence vẫn chưa thể kết luận được mục tiêu của chiến dịch tấn công này đang hướng tới, nhưng theo GoDaddy tiết lộ thì năm ngoái họ từng bị một hacker chưa rõ danh tính tấn công và chiếm quyền truy cập và hệ thống mà công ty này sử dụng cho các hosting chuyên WordPress. Và ước tính có tới 1,2 triệu khách hàng đã bị ảnh hưởng.

Nếu website của bạn đặt tại GoDaddy và sử dụng các nền tảng chuyên về WordPress như MediaTemple, tsoHost, 123Reg, Domain Factory, Heart Internet, và Host Europe Managed WordPress, lời khuyên cho bạn là hãy cẩn thận kiểm tra lại các trang web của mình. Đặc biệt chú ý các sự thay đổi ở file wp-config.php. Nếu có thể, hãy cho chạy quét toàn bộ website với các plugin bảo mật, Wordfence miễn phí hỗ trợ phần này khá tốt và hiệu quả.

Nếu chẳng may trang web của bạn bị nhiễm mã độc, bạn sẽ cần dọn sạch các file bị nhiễm và xóa các kết quả tìm kiếm rác trên các công cụ tìm kiếm. Google Search Console hỗ trợ việc này khá tốt. Nếu bạn muốn, hãy để lại tin nhắn cho team TPG168, chúng tôi sẽ hỗ trợ bạn xử lý vấn đề.

Nếu bạn biết có bạn bè nào sử dụng các dịch vụ hosting từ GoDaddy, đặc biệt là các hosting chuyên hỗ trợ WordPRess, chúng tôi khuyến cáo bạn nên share bài này với họ bởi nếu lỡ bị nhiễm sẽ cần nhiều thời gian để phục hồi lại như cũ. Mọi người cần phát hiện và phản ứng sớm để giảm thiểu thiệt hại.

Team Wordfence cũng cho biết là họ đã liên hệ với bộ phận bảo mật của GoDaddy để yêu cầu được chia sẻ thêm thông tin về sự việc nhưng chưa nhận được phản hồi. Hiện tại GoDaddy cũng chưa thông báo rộng rãi đến khách hàng và người dùng của mình về sự việc trên.